SPF, la base de tout échange des emails

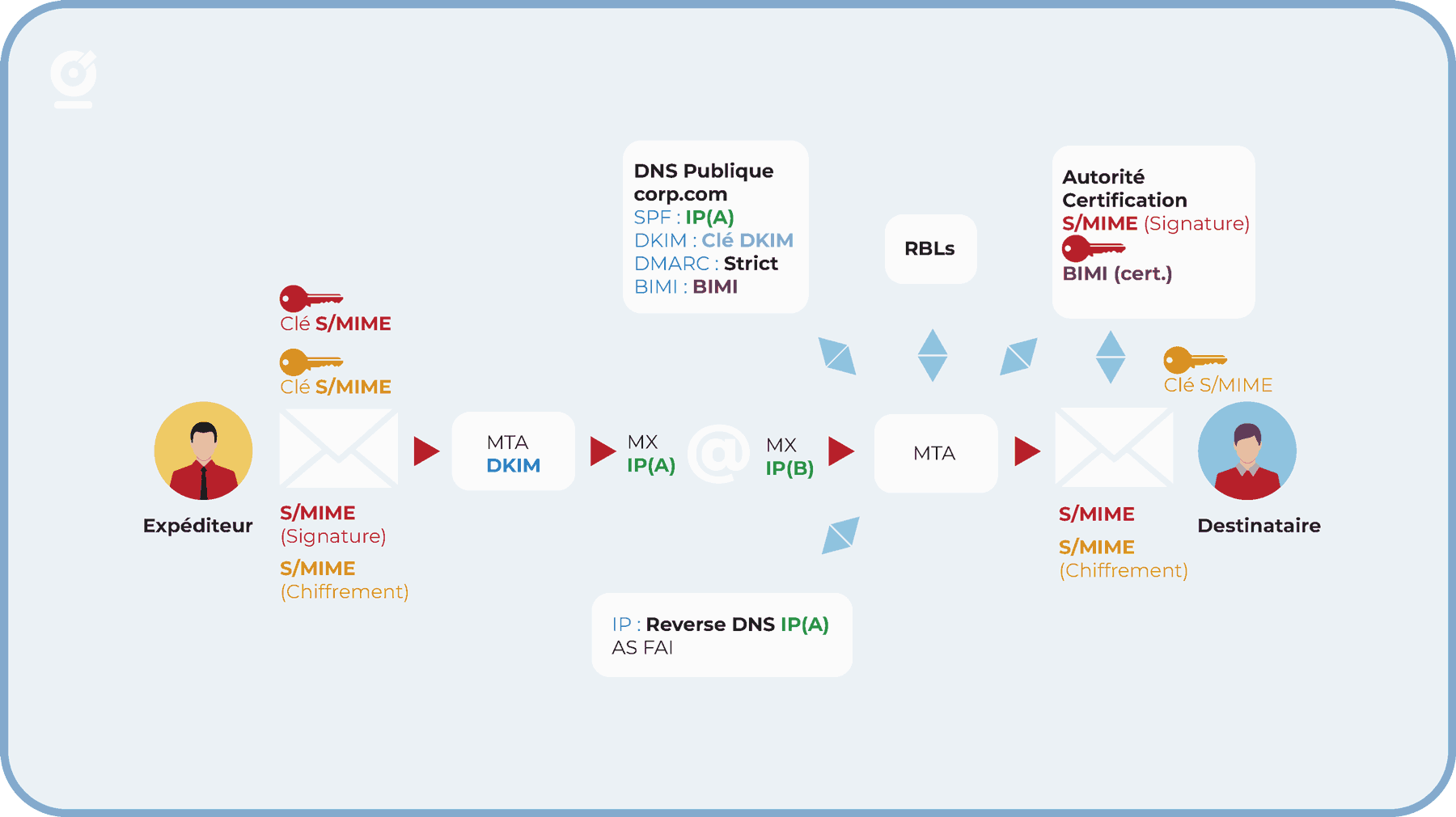

Le SPF – Sender Policy Framework – est sans doute la norme la plus connue et la plus ancienne. Elle prend forme sous une entrée DNS de votre domaine au format TXT. Le SPF est là pour informer les serveurs destinataires des systèmes autorisés à envoyer du courrier pour votre domaine / sous-domaine. Vous pouvez aussi bien autoriser des adresses IP v4/v6, des entrées DNS. Vous pouvez également choisir d’inclure tout ce qui sort de vos enregistrements MX – Email eXchanger.

Ce mécanisme est aujourd’hui obligatoire pour pouvoir envoyer correctement, mais il est souvent mal configuré et trop permissif, autorisant bien souvent nombre de systèmes tiers pourtant non habilités à envoyer pour le compte de votre entreprise.

Ces largesses constituent aujourd’hui une faille que les usurpateurs et les spammeurs utilisent massivement pour envoyer faussement légitimement du courrier en se servant de votre domaine.

DKIM : authentification renforcée de vos messages électroniques

Le second mécanisme présenté ici n’est autre que le DKIM – DomainKeys Identified Mail – seconde norme d’ampleur à avoir vu le jour. Le DKIM se présente sous la forme d’une signature numérique (clé privée) jointe à l’entête de vos emails et d’une clé publique publiée via un sélecteur TXT dans vos entrées DNS.

Cette norme vient compléter le SPF vu précédemment par une authentification forte au niveau de chaque email, et atteste que son contenu n’a pas été modifié pendant le transit.

De plus en plus de systèmes imposent dorénavant que les emails reçus le soient avec une signature DKIM, sans ce mécanisme il y a de forte chance que vos emails atterrissent inévitablement dans les indésirables systématiquement.

Le DKIM agit en quelque sorte comme un passeport et permet à l’email de prouver son affiliation.

Le SPF et le DMARC sont aujourd’hui obligatoires, mais ces deux normes ne suffisent cependant toujours pas et doivent être complétées avec une troisième :

DMARC, la clé de voûte des échanges d’emails

La norme DMARC – Domain-based Message Authentication, Reporting, and Conformance – est encore un enregistrement DNS au format TXT. Norme la plus récente des trois à avoir été mise en place, celle-ci a pour but de renforcer la chaine d’authentification d’un email, et vous permettre de définir vos politiques.

Ce mécanisme encore trop peu déployé est pourtant la clé de voûte du SPF et du DMARC. Il permet de demander aux serveurs destinataires de forcer la vérification du SPF et du DKIM dans chaque email émanant de votre domaine. Si l’un ou les deux tests échoues, il est possible de demander explicitement aux serveurs en face de refuser catégoriquement l’email, de sorte que seuls les emails correctement authentifiés puissent réellement être réceptionnés.

Le DMARC est donc très important à mettre en œuvre afin de lutter contre l’usurpation numérique. Il permet en outre de spécifier une ou plusieurs adresses email afin que les serveurs destinataires puissent envoyer un rapport à chaque fois qu’un email émanant de votre domaine lui arrive, permettant d’avoir une vision claire de l’utilisation de votre domaine et tentative d’usurpations.

Ces trois normes sont devenues indispensables, mais d’autres facteurs sont à prendre en considération dans le cas où vous gérez vous-même votre serveur MTA – Mail Transfer Agent – et que celui-ci envoie directement sans passer par un relai ou un service tiers.

Si vous souhaitez envoyer depuis votre réseau ou depuis une adresse qui vous est allouée, vous allez également devoir vous pencher sur les questions qui vont suivre.

Réputation d’adresse IP et Reverse DNS : limiter les usages mal intentionnés

Configurer un domaine voire un serveur email pour expédier correctement n’est pas une tâche anodine ni facile. Toujours dans le but de limiter les usages mal intentionnés, les systèmes antispam vérifient à présent systématiquement la réputation de votre domaine, de l’IP de votre serveur email et même parfois de l’ensemble de la tranche d’IPs ou même de l’AS – Autonomous System – entier. La réputation des IPs et des domaines s’effectue majoritairement par un système de RBL – Realtime Blackhole List. Ce sont des listes noires, publiques ou privées et partagées entre plusieurs systèmes et entités. La présence de votre IP, tranche d’IP ou AS peut être rédhibitoire et empêcher les emails de l’ensemble de votre organisation d’arriver à bon port.

C’est pourquoi vous devez vous assurer à ce que les systèmes envoyant des emails avec votre domaine le fassent de manière responsable et correctement authentifiée, sous peine autrement de finir inscrit sur une ou plusieurs RBL.

De plus en plus vérifié également, le reverse DNS des IPs de vos MTA doivent impérativement correspondre avec le nom d’hôte HELO de votre serveur. Ce paramètre sert une nouvelle fois à montrer patte blanche et à correctement authentifier vos ressources aux yeux du monde.

Le BIMI : Rendre visibles vos emails

La dernière norme en date, mais cette fois facultative s’appelle BIMI – Brand Indicators for Message Identification. Ce standard a pour but d’afficher le logo de votre marque directement dans le client email du destinataire afin que celui-ci identifie rapidement et visuellement l’origine de l’email.

Le BIMI doit être implémenté après toutes les autres normes citées ci-dessus. C’est également une entrée DNS TXT, qui déclare l’emplacement du logo au format SVG de votre entreprise. Attention cependant, bien que son auto-implémentation soit possible, il est préférable de l’implémenter avec un VMC – Verified Mark Certificate – authentique, toujours dans l’optique de prouver votre identité. Un certificat VMC s’achète auprès de votre autorité de certification publique habituelle, et se base sur votre logo déposé auprès des registres des marques de commerce reconnu par les autorités de certifications. En Europe, c’est l’EUIPO qui en est responsable.

Pour aller plus loin, le S/MIME

Le standard S/MIME – Secure/Multipurpose Internet Mail Extensions – peut vous apporter des solutions complémentaires pour renforcer la sécurité de vos échanges via deux biais : La signature numérique de vos emails par un certificat personnel et/ou le chiffrement intégral de celui-ci directement depuis le client email.

La signature S/MIME

Nous avons évoqué plus haut la signature numérique de l’entête des emails par le mécanisme DKIM. Ce mécanisme agit pour l’ensemble du domaine et avec signature (clé privée et clé publique) autogérée.

La signature S/MIME va plus loin et permet de signer numériquement de manière personnelle ses emails ou de manière plus globale, via un certificat émis par une autorité de certification reconnue.

Cette signature est généralement directement visible par l’application d’un badge ou d’un macaron dans le client email du destinataire, attestant formellement l’identité vérifiée de l’expéditeur.

Le chiffrement S/MIME

Malgré toutes les évolutions apportées aux emails, ceux-ci sont toujours traités en clair. Pour accroitre la confidentialité des échanges, il est possible de chiffrer de bout en bout les échanges toujours via la norme S/MIME. Comme pour la signature numérique, on se base aussi sur un certificat d’utilisateur ou d’organisation. Attention néanmoins, si l’usage de la signature S/MIME ne nécessite aucune configuration pour le destinataire, le chiffrement S/MIME impose d’échanger au préalable les clés publiques et privées des correspondants afin de pouvoir déchiffrer les échanges correctement.

Pour faire le point sur votre configuration Email : Testez votre domaine !

Vous pouvez avoir un aperçu de la sécurité et de la performance de votre domaine facilement à l’aide de ces deux outils suivants :

Mail tester

Mail tester est une plateforme qui permet d’évaluer le respect des bonnes pratiques de sécurité et d’authentification de votre serveur email. En fonction de votre système, vous devriez avoir une note comprise entre 8/10 et 10/10.

Cette plateforme permet d’identifier rapidement les axes d’améliorations nécessaires pour d’une part ne plus tomber dans les spams, et lutter contre l’usurpation de nom de domaine d’autre part.

Outils de l’état français

Le gouvernement français maintient également des outils en libre-service ou référence des acteurs open source afin que chaque entreprise puisse réaliser un mini audit de cybersécurité.

L’un des outils permet d’évaluer les enregistrements DNS concernant les emails de votre domaine. Lien vers la plateforme ici.

Nous l’avons vu ensemble, ce n’est pas parce que l’email est une technologie ancienne et déjà implémentée qu’il ne faut pas s’en soucier. Les problématiques autour de la sécurité et de l’identité ont profondément changé la donne et il est nécessaire de comprendre et d’implémenter les mécanismes liés à ces évolutions.